杭州美创科技有限公司总经理 柳遵梁

前言

自2017年WannaCry(永恒之蓝勒索蠕虫)首次爆发以来,“低技术门槛、低风险、高收益”使得勒索病毒产业迅猛发展,影响日渐扩大,全球范围内的交通、能源、医疗等社会基础服务设施,都已经成为勒索病毒攻击的目标。面对愈演愈烈的勒索形势,我们能够做些什么呢?接下来就和大家聊聊勒索病毒的传播方式、以及我们应该如何防御勒索病毒?

1.勒索病毒是什么?

所谓勒索病毒,其实在勒索病毒的不同发展阶段定义是有所区别的。在早期阶段,勒索病毒主要通过锁屏、隐藏数据等方式劫持用户的设备或文件,并以此敲诈用户钱财的恶意软件。而现在我们说的勒索病毒,都是通过加密数据文件敲诈用户,用户可以通过支付赎金来获取解密工具,从而恢复数据。由于勒索病毒普遍采用RSA+AES相结合的高强度加密算法,因此一旦中招,在没有数据备份的情况下,只能支付高额赎金恢复数据。

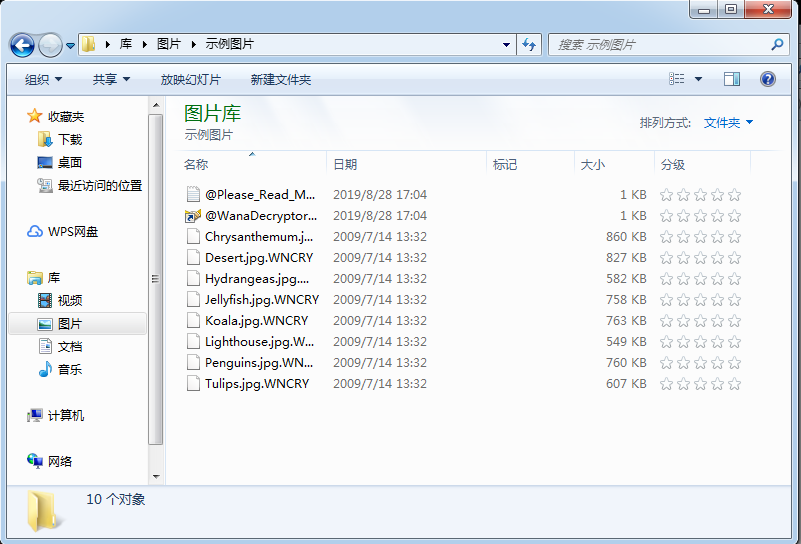

WannaCry留下的勒索文档

被WannaCry加密后的文件

2.勒索病毒传播方式

勒索病毒入侵示意图

勒索病毒首先借助互联网,通过钓鱼邮件,漏洞攻击、弱口令爆破等方式首先攻破开放在公网的设备,该设备同时又处在办公环境的局域网中,一旦该机器被攻破,勒索病毒便可以借助该设备为跳板,攻击局域网中的其他机器,从而造成局域网中的大面积中招。

根据我们目前对大量已知不同类型勒索病毒的分析,病毒主要的传播方式有以下几点:

2.1系统漏洞攻击

系统漏洞是指操作系统本身在逻辑设计上的缺陷或错误,入侵者可以通过该缺陷,植入病毒或者控制整个电脑,从而加密电脑中的重要数据。此类漏洞可以通过更新补丁进行修复,但由于个人的安全意识不足、企业机器众多而更新补丁费时费力,有些还需要中断业务,因此不太及时更新补丁,给系统造成严重威胁。造成全球严重危害的WannaCry勒索病毒就是利用了系统级漏洞(永恒之蓝),从而迅速在全球传播。

2.2弱口令攻击

弱口令攻击主要是企业用户,由于运维使用需要,很多机器都开了远程访问功能,如3389端口远程桌面,22端口ssh。由于密码设置过于简单,通过爆破、口令猜解很容易就被攻破,从而被病毒勒索。

2.3钓鱼邮件攻击

钓鱼邮件的风险点主要有2块,一个是附件内容,一个是邮件内容上的不明链接。附件内容可能直接带有勒索病毒,也可能是黑客精心构造的office文档,一旦打开该office文档,便会远程下载病毒。

2.4Web服务漏洞攻击

现在很多企业服务器都有对外开放的一些Web业务,会用到一些通用性的Web框架、Web中间件等,这些程序也经常会出现漏洞,如果不及时升级修复,也很容易被病毒攻破

3.勒索病毒常规防护措施

勒索病毒可以从以下不同层次防御,但需要强调的是,由于勒索病毒的巨大威胁性,仅仅做常规性防御会置医疗机构于巨大的不可预测风险之中,在实践中不建议。执行系统防御和主动防御是防御勒索病毒威胁的必须组成部分,特别是主动防御。

1)常规防御

常规防御并不只针对勒索病毒,其是针对所有恶意软件的常规性安全措施。主要包括:

•及时更新系统补丁,防止攻击者通过已知漏洞入侵系统。

•弱口令检测和弱口令的定期变更,使用复杂密码。

•关闭不必要的端口,比如445,139,3389等高危端口。

•安装部署杀毒软件,检测和防御已知勒索病毒威胁。

•安全教育,不上可疑网站,不接受可疑邮件,不随意接受社交文件。

•安全教育,不用未经审核的应用和工具。

•系统开启显示隐藏文件以及文件扩展名。

•关闭office宏、powershell脚本功能。

•做好备份,特别注意备份不能与源文件存储在相同终端,最好是备份在不同操作系统之中,避免被勒索病毒一锅端。

2)系统防御

系统防御围绕着勒索病毒和恶意软件的特点,依据入侵生命周期做系统化的常规性防御。

•服务:关闭不必要的服务,关闭不必要的账户。

•端口:禁止缺省端口,使服务端口区别于缺省端口。

•账户:关闭缺省账户,不要设置共享账户。

•密码:不追求密码复杂性,限定密码最小长度不小于16位。

•诱饵:设置不可能被想到的密码,设置无法破解的密码,设置诱饵文件和数据。

•漏洞:及时修复已知漏洞,特别是无需认证的漏洞。

•溯源:禁止运行来自不可靠源头的应用程序,如需运行,必须经过明确许可。

•底线:做好备份,特别注意备份不能存储在相同终端上,最好是备份在不同操作系统之中,避免被勒索病毒一锅端。

3)主动防御

勒索病毒总是在不断的进化,流行中的病毒几乎每周都是新的。事实上了勒索病毒也表现为在一波勒索使命完成之后就更新发布新版本,更新速度非常快。依靠对已知入侵方式的防御以及病毒库的拦截,无法对于始终在更新的勒索病毒做出很好防御。对于这种快速变化的勒索病毒,我们没有办法以来已知病毒来进行防御,必需具有一种未知勒索病毒防御机制来进行主动防御。主动防御不仅更加有效帮助用户达成防御目标,而且比常规防御和系统防御更加省心省力。